Microsoft

Beschreibung

In diesem Artikel wird die Einrichtung der OAuth2-Funktionalität mit Hilfe des Microsoft Entra ID beschrieben. Hierfür ist ein aktives Entra ID notwendig, in dem sich die Benutzer befinden, die Zugriff zu Policy Self-Service erhalten sollen.

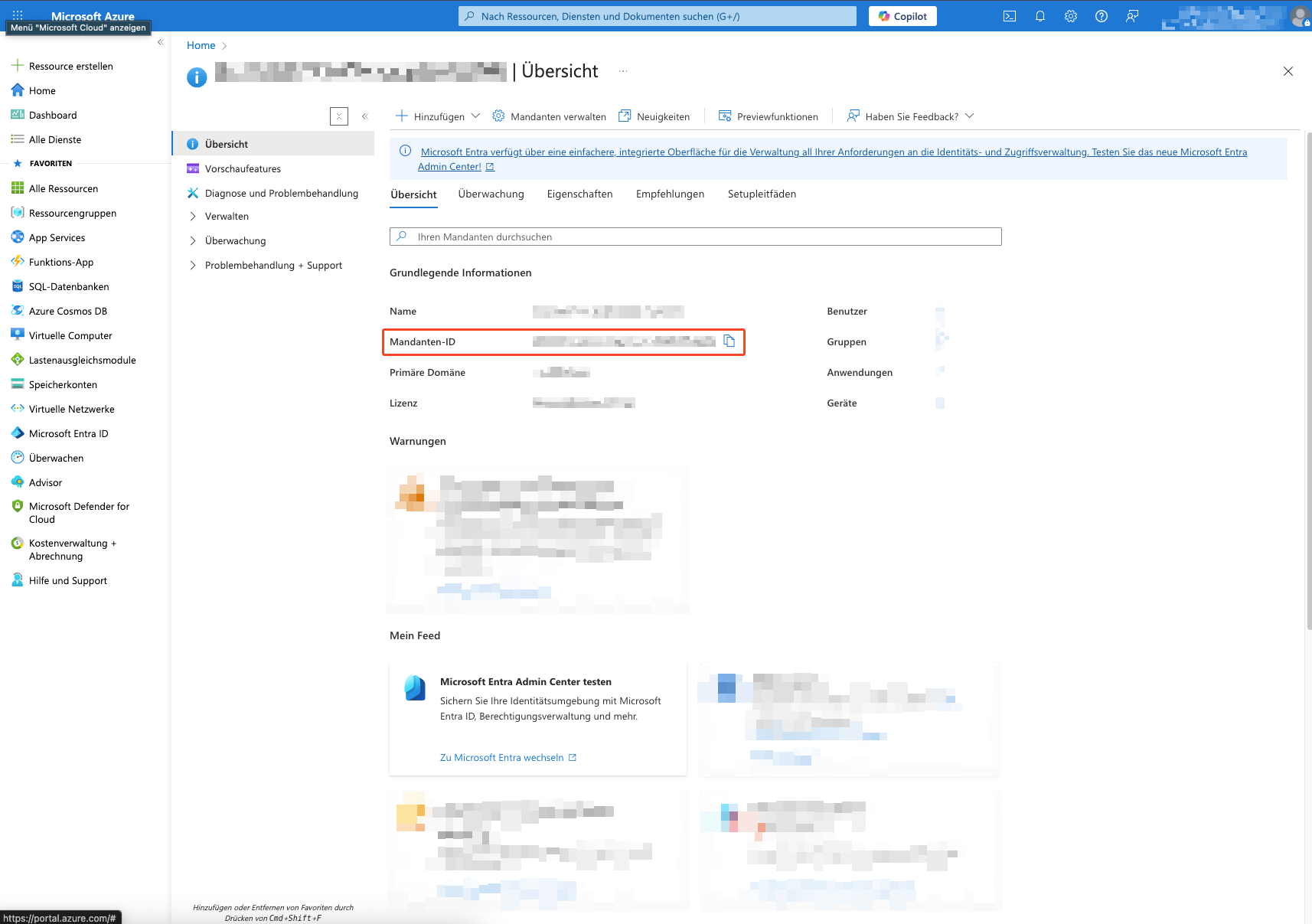

Ermitteln der Verzeichnis-/Tenant-ID

- Melden Sie sich im Azure Portal an

- In der linken Navigation klicken Sie auf Microsoft Entra ID

- Unterhalb von Grundlegende Informationen sollten Sie die Mandanten-ID finden

- Notieren Sie sich die Mandanten-ID

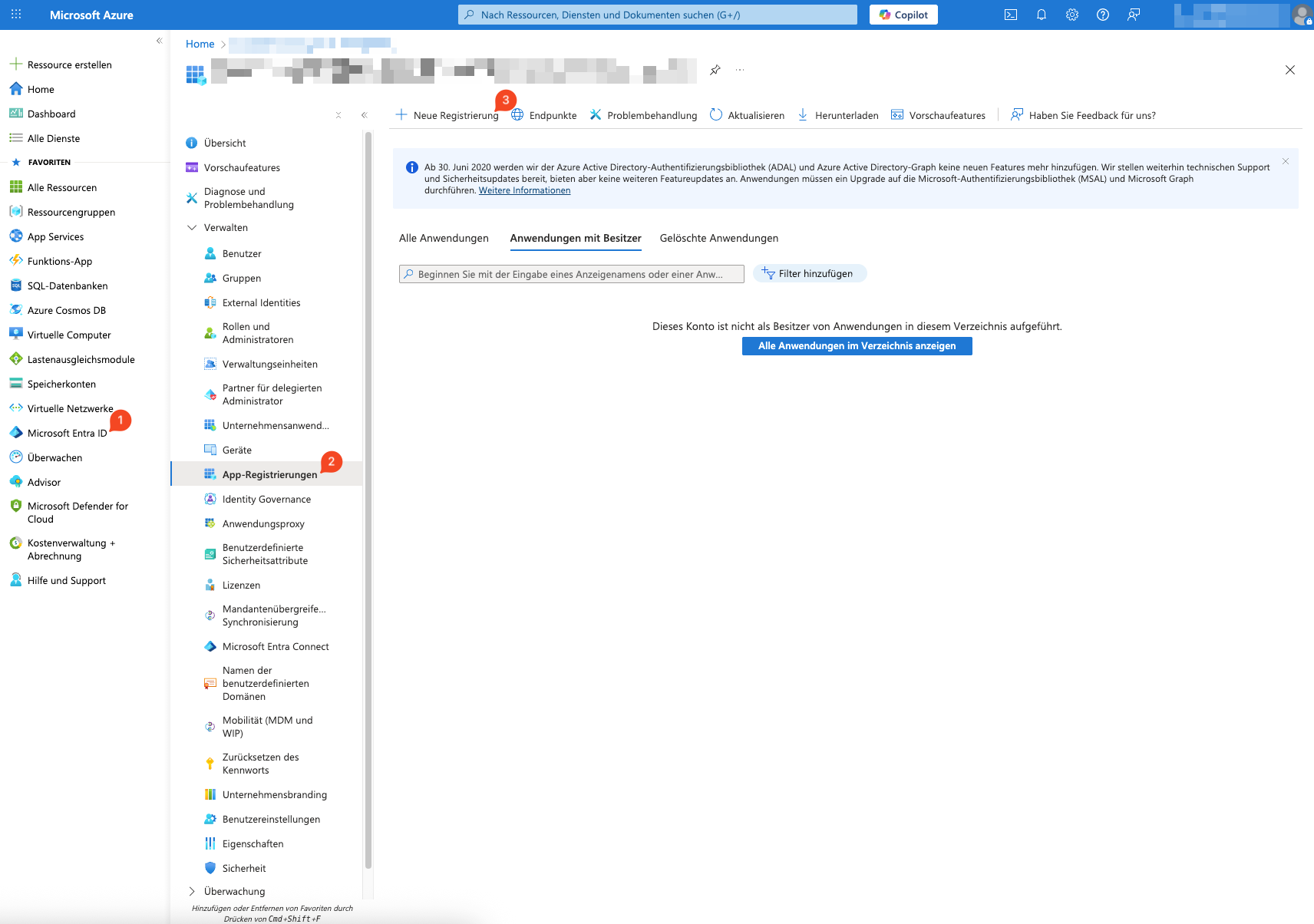

Erstellen der App-Registrierung in Entra ID

Melden Sie sich im Azure Portal oder im Entra Admin Center mit einem Benutzer an, der dazu berechtigt ist, App-Registrierungen zu verwalten.

- Klicken Sie links in der Navigation auf Microsoft Entra ID

- Wählen Sie anschließend App-Registrierungen aus und klicken Sie oben auf Neue Registrierung

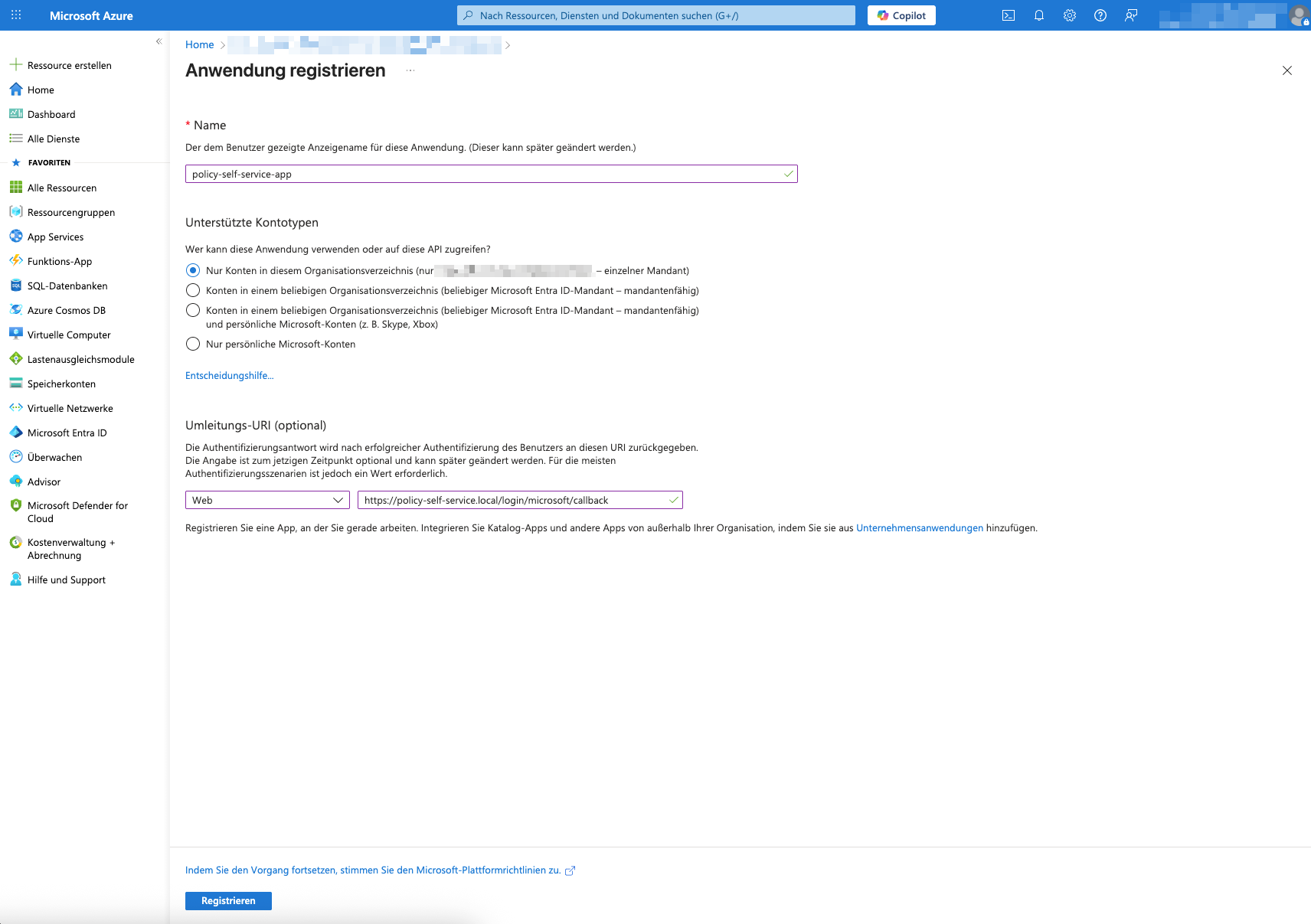

- Geben Sie der Anwendung einen Namen, z. B. policy-self-service-app

- Bei Unterstützte Kontotypen wählen Sie die Option, die auf Sie zutrifft. Aus Sicherheitsgründen wird die Option Nur Konten in diesem Organisationsverzeichnis empfohlen

- Unter Umleitungs-URI wählen Sie in dem Dropdown-Menü Web aus und geben die Adresse Ihrer Policy Self-Service Instanz an. Z.B.:

https://policy-self-service.local/login/microsoft/callback. - Klicken Sie auf Registrieren, um das Anlegen der App-Registrierung abzuschließen

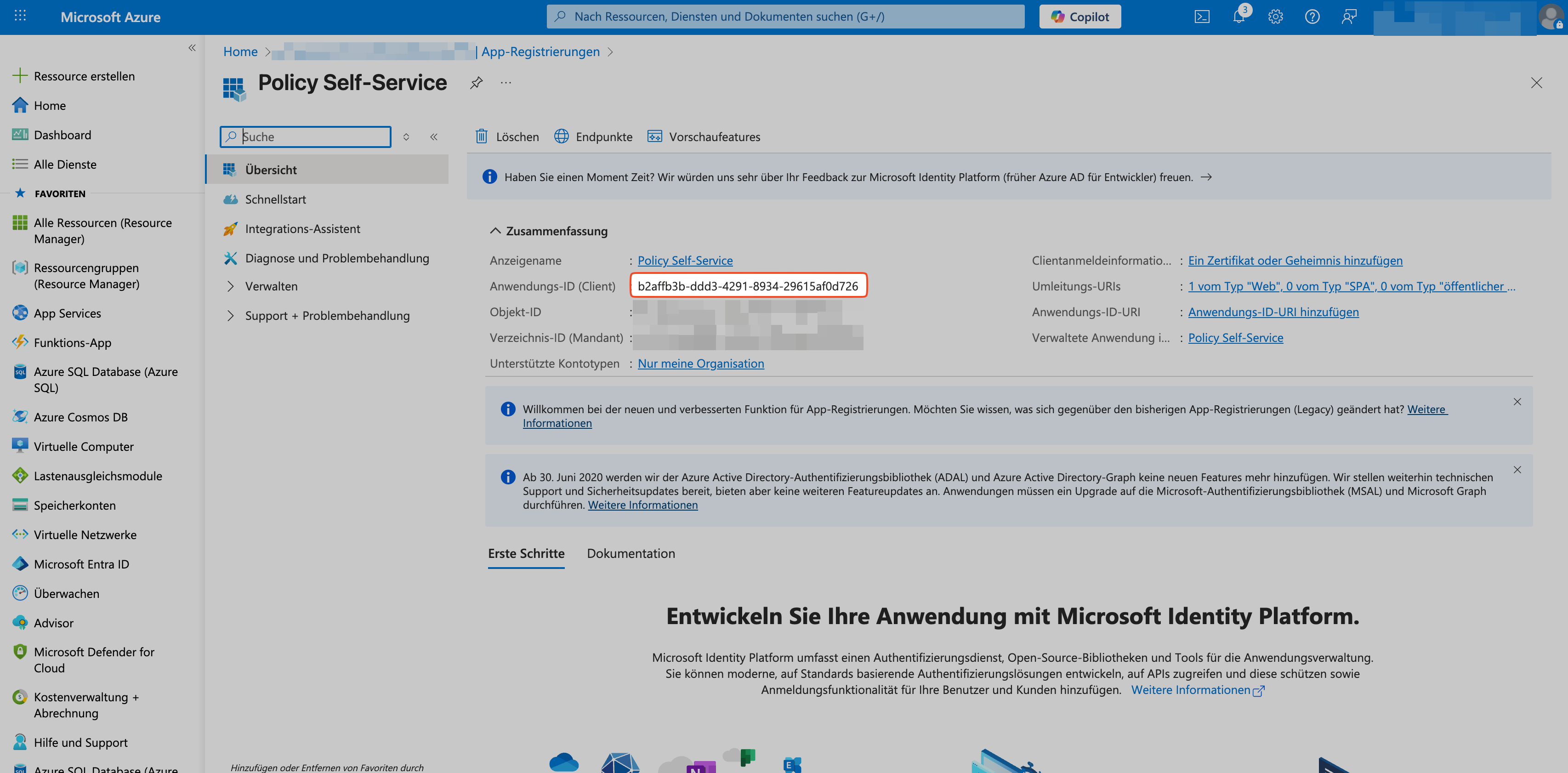

- Notieren Sie sich in der Übersicht den Wert Anwendungs-ID (Client)

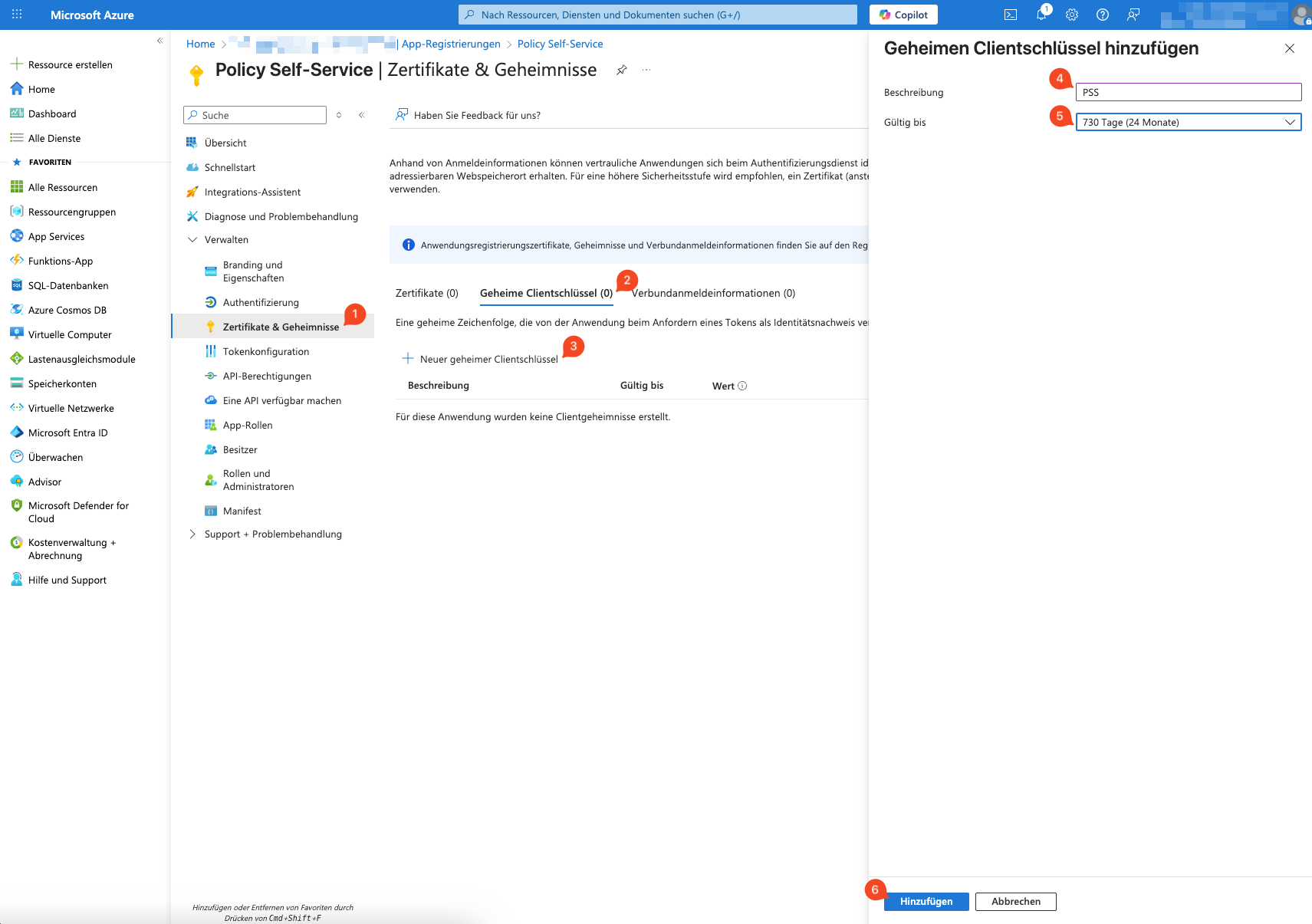

Erstellen eines Client Secrets

- Klicken Sie unterhalb von Verwalten auf Zertifikate & Geheimnisse

- Stellen Sie sicher, dass Sie sich im Tab Geheime Clientschlüssel befinden

- Klicken Sie auf Neuer geheimer Clientschlüssel

- Geben Sie eine für Sie sprechende Beschreibung ein, wählen Sie eine für Sie ausreichende Gültigkeit und klicken Sie auf Hinzufügen

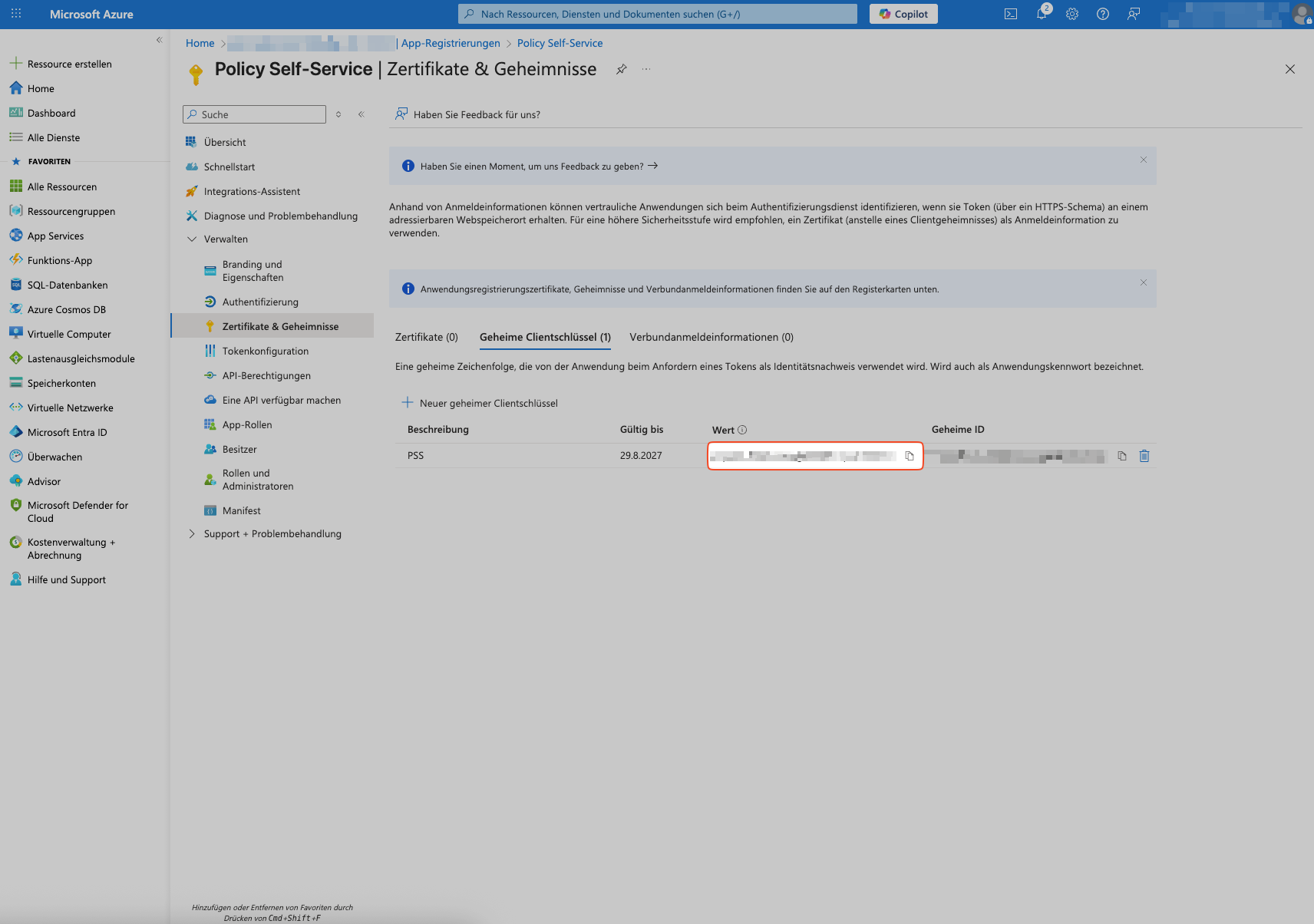

- Kopieren Sie sich den Wert des geheimen Clientschlüssels. Dieser wird nur einmalig und nur auf dieser Seite angezeigt.

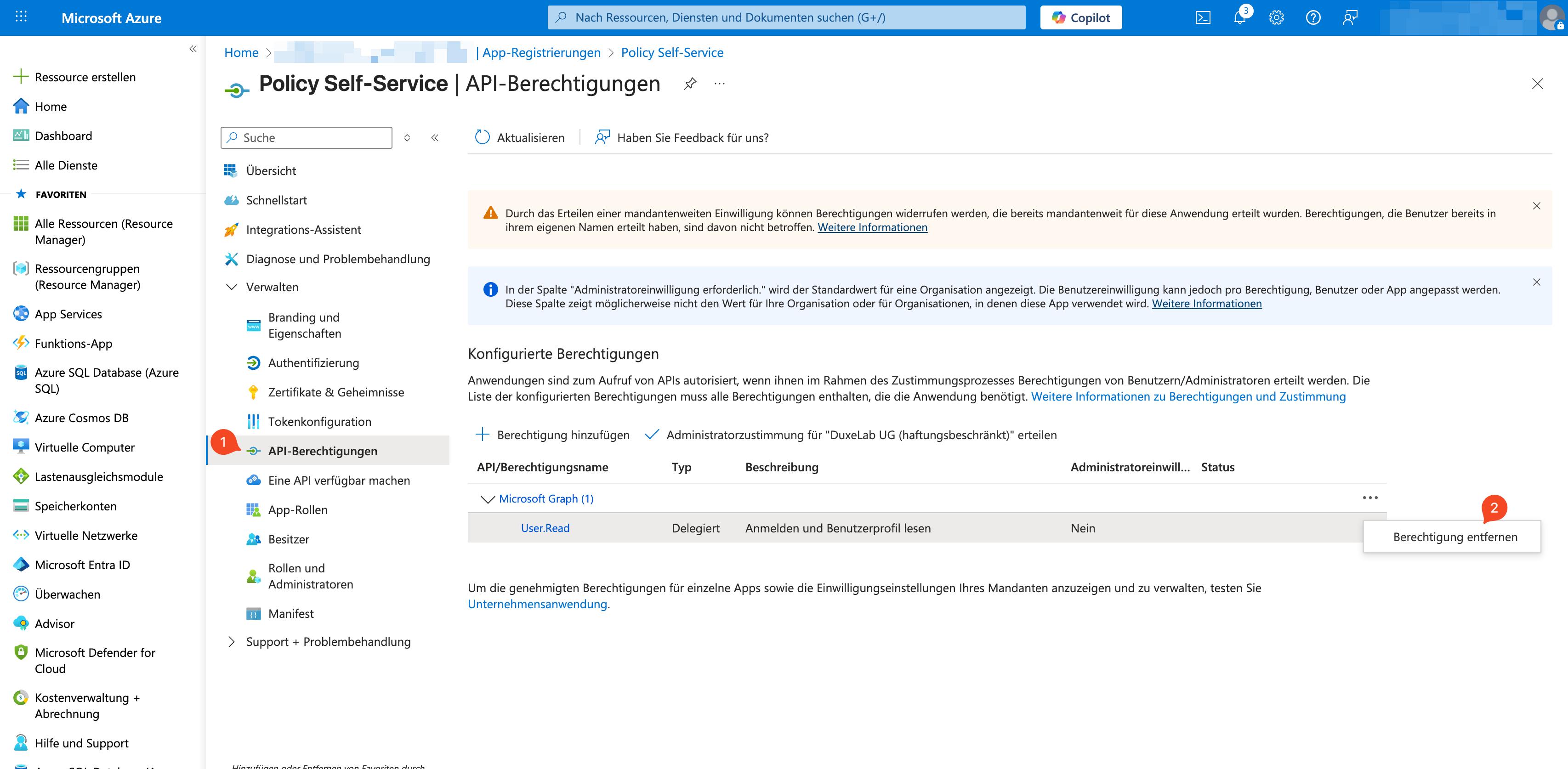

Anpassen der API-Berechtigungen (optional)

Da Policy Self-Service ausschließlich mit dem ID-Token arbeitet, der bei der Anmeldung über OIDC bei Microsoft Entra ID immer bereitgestellt wird, können die API-Berechtigungen für die Graph-API entfernt werden.

- Klicken Sie innerhalb von Verwalten auf API-Berechtigungen

- Unterhalb von Microsoft Graph sollte eine Berechtigung namens User.Read erteilt sein. Diese wird automatisch durch Microsoft bei dem erstellen der App-Registrierung angelegt.

- Durch einen Klick auf die drei Punkte auf der Rechten Seite dieser Berechtigung, kann Sie gelöscht werden

Zuweisen von Benutzern

Sobald eine App-Registrierung erstellt wird, wird gleichzeitig auch eine Unternehmensanwendung im Entra ID erstellt. Diese verwenden wir, um den Zugriff durch Benutzer zu regulieren.

- Klicken Sie links in der Navigation auf Microsoft Entra ID

- Wählen Sie anschließend Unternehmensanwendung aus und klicken Sie auf die neue Anwendung, die Sie gerade erstellt haben

- Unterhalb von Verwalten klicken Sie auf Eigenschaften

- Bei Zuweisung erforderlich? ist standardmäßig Nein ausgewählt. Wählen Sie stattdessen Ja

- Klicken Sie auf Speichern

- Klicken Sie anschließend auf Benutzer und Gruppen, ebenfalls unterhalb von Verwalten

- Fügen Sie hier nun die Benutzer hinzu, die Zugriff zu Policy Self-Service erhalten sollen

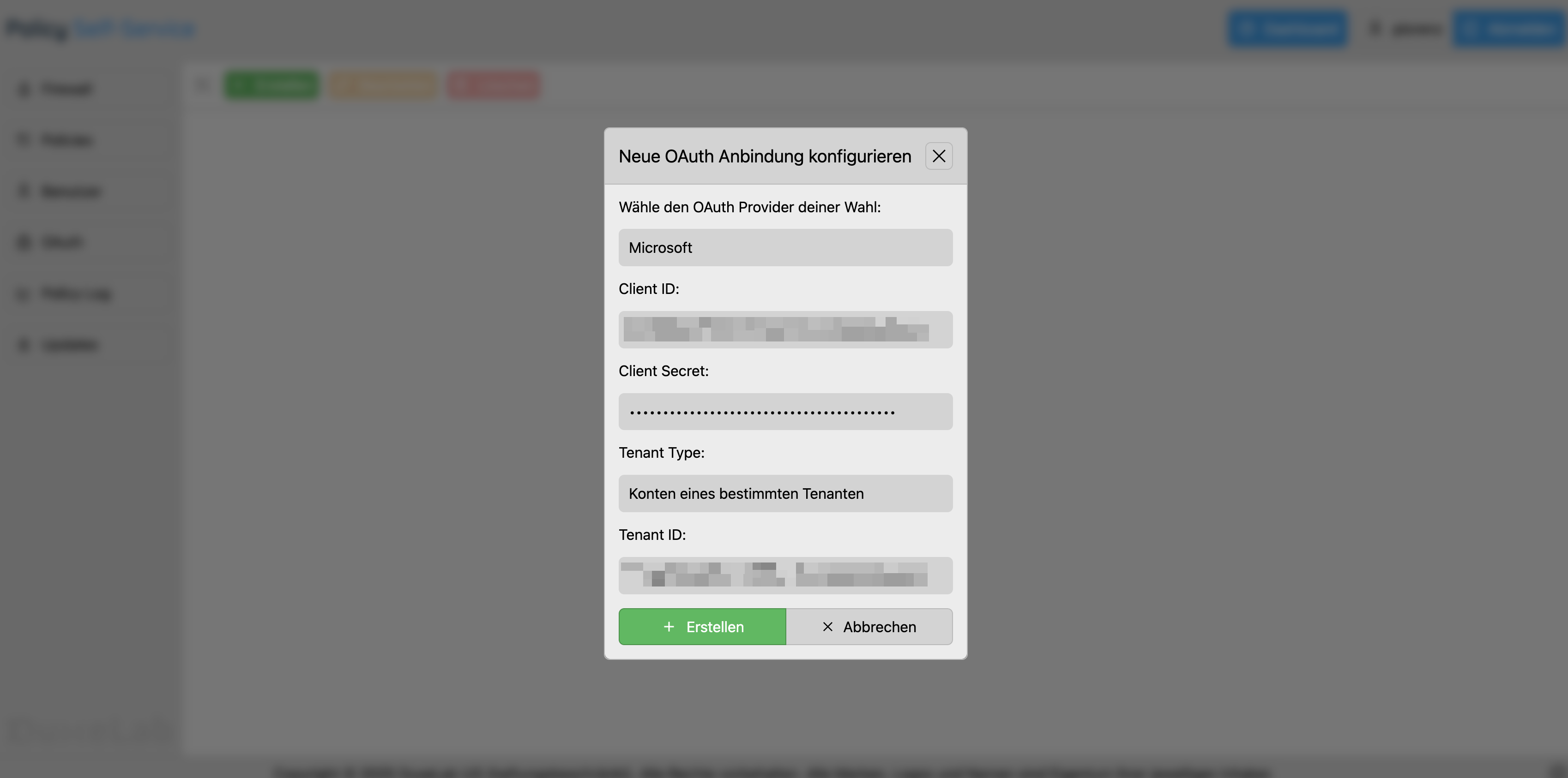

Konfigurieren von Policy Self-Service

- Im Administrationsbereich von Policy Self-Service klicken Sie auf den Navigationspunkt OAuth

- Klicken Sie oben auf Erstellen

- Wählen Sie aus der Liste der OAuth-Provider Microsoft aus

- In das Feld Application-ID geben Sie die zuvor notierte Anwendungs-ID (Client) ein

- In das Feld Application-Secret geben Sie den Wert des zuvor generierten Clientschlüssels ein

- In dem Drop-Down Feld Tenant Typ wählen Sie Konten eines bestimmten Tenanten

- In das Feld Tenant ID geben Sie die zuvor notierte Mandanten-ID ein

- Klicken Sie auf Erstellen

In dem Feld Tenant Typ haben Sie neben der Auswahl Konten eines bestimmten Tenanten auch die Möglichkeit Alle Organisationskonten auszuwählen. Wenn Sie diese Option auswählen und auch in der App-Registrierung die entsprechende Auswahl bei Unterstützte Kontotypen treffen, können sich alle Microsoft Entra ID Benutzer, die Teil einer Organisation sind, Zugriff auf Ihre Policy Self-Service Instanz haben und der Unternehmensanwendung zugewiesen sind, anmelden. Diese Einstellung wird daher nur empfohlen, wenn dieses Verhalten explizit gewünscht ist.

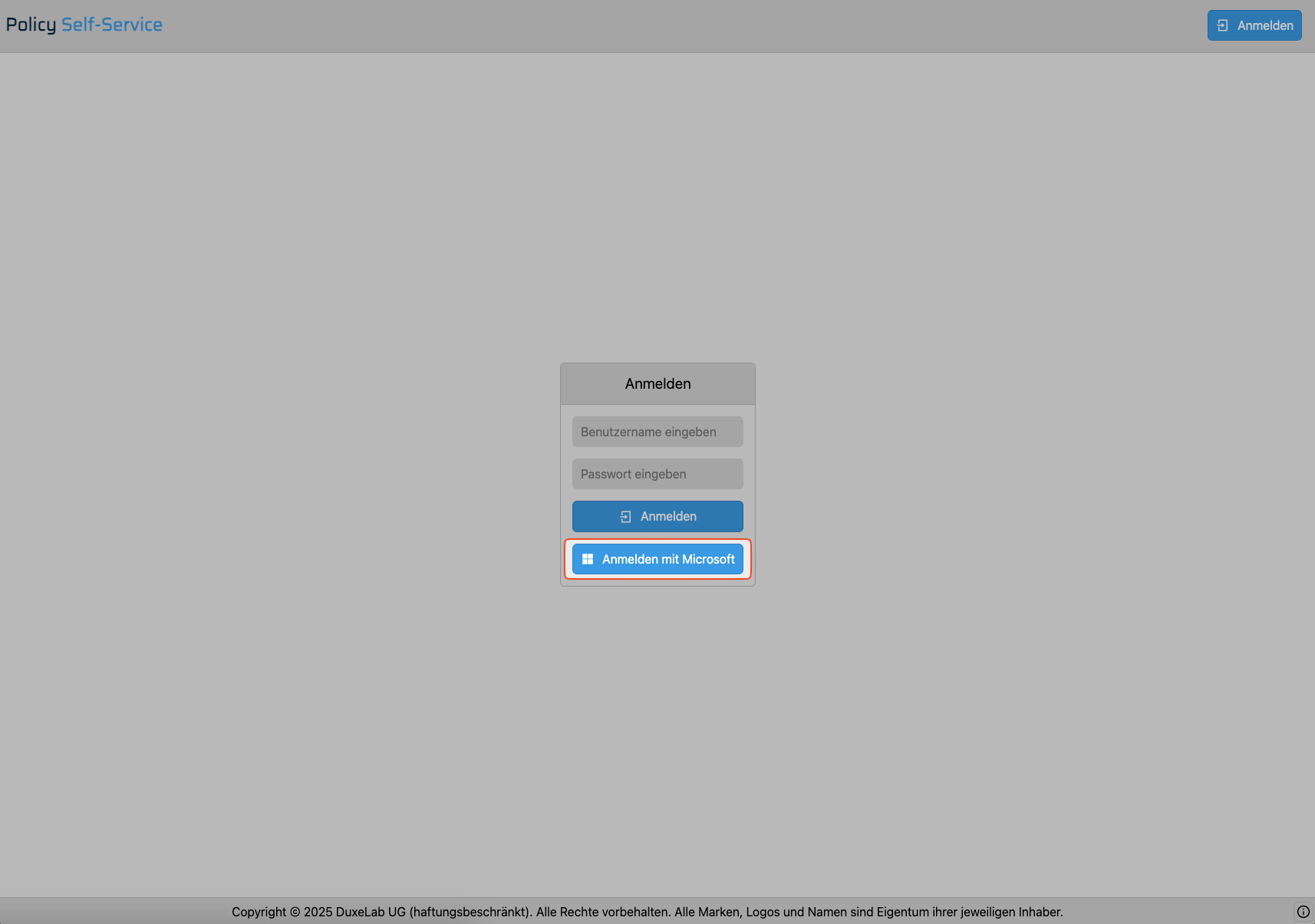

Testen der OAuth-Anmeldung

Nach erfolgreicher Anbindung des Microsoft OAuth-Providers, sollte nun auf der Login-Seite ein weiterer Button mit der Aufschrift Anmelden mit Microsoft erscheinen.

Durch einen Klick auf diesen Button, wird man zur Microsoft-Login-Seite weitergeleitet. Meldet man sich dort mit einem Benutzer an, der der Unternehmensanwendung zugewiesen ist, wird man nach erfolgreicher Anmeldung bei Microsoft, zum Policy Self-Service-Dashboard zurückgeleitet und ist angemeldet.

Entfernen von OAuth-Benutzern

Das Löschen eines OAuth-Benutzers aus der Policy Self-Service-Benutzerverwaltung reicht nicht aus, um die Anmeldung zu verbieten. Wenn der Zugang temporär gesperrt werden soll, reicht das Deaktivieren des Benutzers innerhalb von Policy Self-Service aus.

Für eine dauerhafte Löschung, wird empfohlen, den Benutzer aus der Zuweisung der Unternehmensanwendung zu entfernen und anschließend aus der Benutzerverwaltung von Policy Self-Service zu löschen.